Extreme Networks

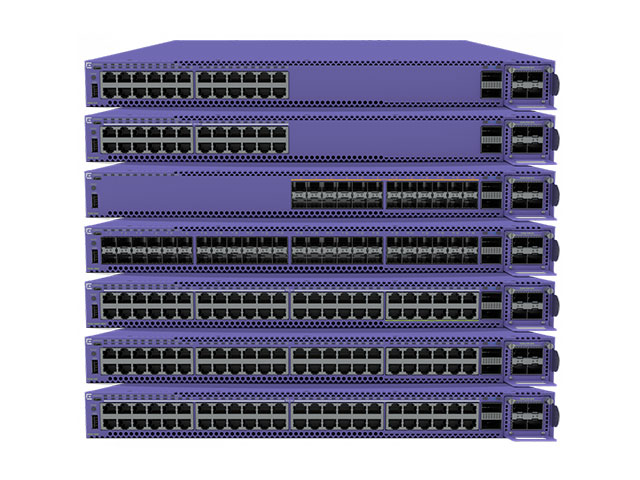

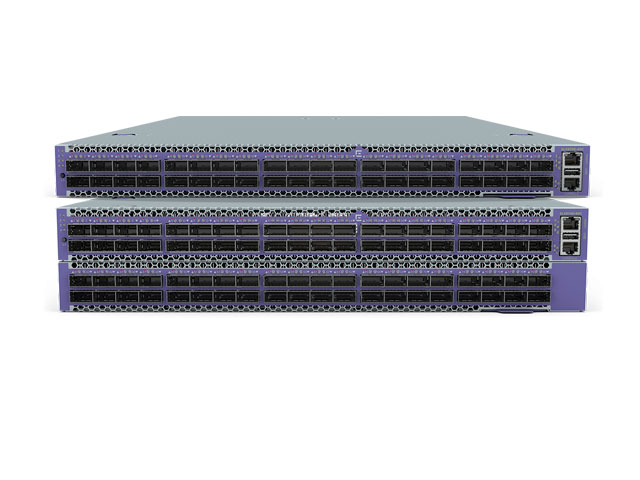

Коммутаторы Extreme Networks

Маршрутизаторы Extreme Networks

Беспроводные решения Extreme Networks

Комплектующие и аксессуары для коммутаторов Extreme

Краткий обзор оборудования Extreme Networks

Сетевое оборудование Extreme Networks станет отличным решением для организаций любых масштабов за счет высокой надежности и доступности устройств.

Обзор оборудования Extreme Networks

Производитель предлагает широкий ряд решений, среди которых есть коммутаторы различных типов:

- Коммутаторы доступа, предназначенные для подключения клиентских устройств (компьютеров, принтеров, IP-телефонов) к сети. Модели обеспечивают надежное и безопасное соединение на уровне локальной сети (LAN).

- Коммутаторы распределения, обеспечивающие подключение коммутаторов доступа и других устройств к основной сети, а также реализующие функции управления и контроля.

- Коммутаторы ядра, являющиеся центральным элементом сети и обеспечивающие высокую пропускную способность и отказоустойчивость для передачи данных между различными сетевыми сегментами.

- Коммутаторы уровня провайдера, предназначенные для построения и управления крупными кампусных сетями или сетями провайдеров.

Также разработчик предлагает беспроводное оборудование: беспроводные контроллеры: для централизованного управления и точки доступа для подключения клиентских устройств.

Среди решений производителя также есть маршрутизаторы. Устройства обеспечивают соединение между различными сетями, включая локальные сети (LAN) и широкие сети (WAN). Модели обладают высокой производительностью, расширенными функциями безопасности и управления трафиком.

Кроме того, разработчик может предложить эффективное ПО и устройства для защиты сети:

- Брандмауэры от несанкционированного доступа, вредоносного программного обеспечения и других угроз.

- Устройства обнаружения и предотвращения вторжений для мониторинга сетевого трафика с целью обнаружения аномальной активности или попыток вторжения.

- Устройства защиты от DDoS-атак.