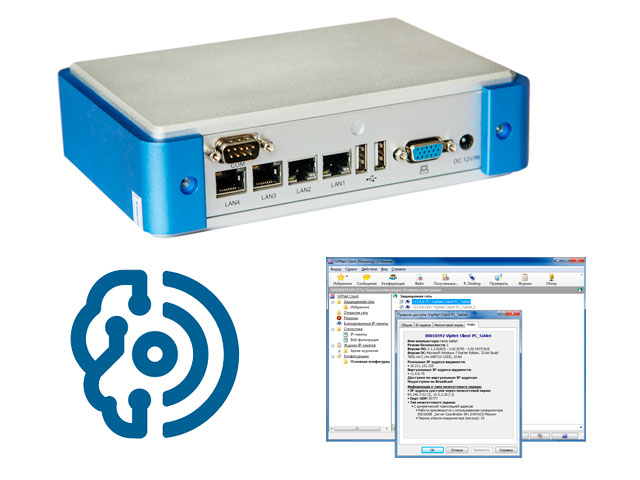

Шлюз безопасности С-Терра DP

Шлюз безопасности С-Терра DP - программно-аппаратный комплекс, предназначенный для криптографической защиты данных, передаваемых по высокопроизводительным каналам связи. Он обеспечивает защиту и фильтрацию как трафика подсетей, проходящего через него, так и защиту трафика самого шлюза безопасности.

Характеристики шлюза безопасности С-Терра DP

Надежная защита передаваемого трафика

- Шифрование и имитозащита передаваемого трафика – по протоколам IPsec (RFC2401-2412), с использованием современных российских криптографических алгоритмов

- Маскировка топологии защищаемого сегмента сети

- Аутентификация абонентов – по протоколу IKE (RFC2407, RFC2408, RFC2409, RFC 2412).

- Фрагментация IPsec трафика

Построение защищенных высокопроизводительных сетей

- Поддержка инфраструктуры PKI

- Поддержка топологии точка-точка

- Поддержка топологии «звезда» при совпадении количества пар сетевых интерфейсов и количества IPsec партнеров

Легкая интеграция в существующую инфраструктуру

- Защита на канальном уровне (L2)

- Работа через NAT (NAT Traversal)

- Событийное протоколирование – Syslog

- Мониторинг SNMP, Zabbix agent

Высокая надежность и производительность

- Возможность оснащения резервными блоками питания и жесткими дисками, объединенными в RAID

- Поддержка сценариев обеспечения отказоустойчивости с резервированием шлюзов безопасности и балансировкой нагрузки на коммутаторах

- Поддержка режима сохранения установленных защищенных туннелей при перезагрузке политики безопасности

- Рекордная производительность за счет специального механизма приема и отправки пакетов сетевой подсистемой

- Задержка прохождения пакета по защищенному каналу (без учета задержки канала связи) – не более 2 мс

Операционные системы

Продукт работает под управлением Debian GNU/Linux 9.

Характеристики оборудования должны соответствовать требованиям, предъявляемым операционными системами.

Технологии шлюза безопасности С-Терра DP

| Криптографические библиотеки | С-Терра ST – встроенная |

| Операционные системы | Debian GNU/Linux 9 |

| Информационные обмены протокола IKE |

Main mode Aggressive mode Quick mode Transaction Exchanges Informational Exchanges VKO ГОСТ Р 34.10-2001 VKO ГОСТ Р 34.10-2012, 256 бит |

| Шифрование Аутентификация Имитозащита |

ГОСТ 28147-89 ГОСТ Р 34.10-2012 ГОСТ Р 34.11-2012 ГОСТ Р 34.12-2015 ГОСТ Р 34.13-2015 |

| Мониторинг доступности удаленного узла | Dead Peer Detection (DPD) протокол (draft-ietf-ipsec-dpd-04) |

| Событийное протоколирование | Syslog |

| Сбор статистики | SNMP v.1, v.2c, v.3 |

| Формат сертификатов публичных ключей | X.509 v.3 (RSA, ГОСТ). Учтены изменения в соответствии с «Приказ ФСБ России от 27.12.2011 № 795» и «ГОСТ Р ИСО 17090-2-2010 Информатизация здоровья. Инфраструктура с открытым ключом» |

| Формат запроса на регистрацию сертификата при генерации ключевой пары | Certificate Enrollment Request (CER), упакованный в PKCS#10 base 64 или bin формат |

| Способы получения сертификатов |

Протоколы IKE, LDAP v.3 Импорт из файла (bin и base64, PKCS#7 bin и base64, PKCS#12 bin и base64) |

| Способ получения ключевой пары | Генерация внешним PKI сервисом с доставкой на сменных ключевых носителях |

| Список отозванных сертификатов |

Обработка Certificate Revocation List (CRL) опциональна Поддерживается CRL v.2. Способы получения CRL:

|

| Отказоустойчивость и масштабирование c балансировкой нагрузки | На основе протоколов LACP, PAgP на коммутаторах |

| Работа через NAT | NAT Traversal Encapsulation (инкапсуляция IPsec в UDP) в соответствии с NAT-T по draft-ietf-ipsec-nat-t-ike-03(02) и draft-ietf-ipsec-udp-encaps-03(02) |

| Резервирование компонентов АП | Есть, в том числе блоков питания и жестких дисков |

| Аппаратная платформа |

Кастомизированная платформа С-Терра Gigabyte, Аквариус |